本物の文面を「偽メール」に使用

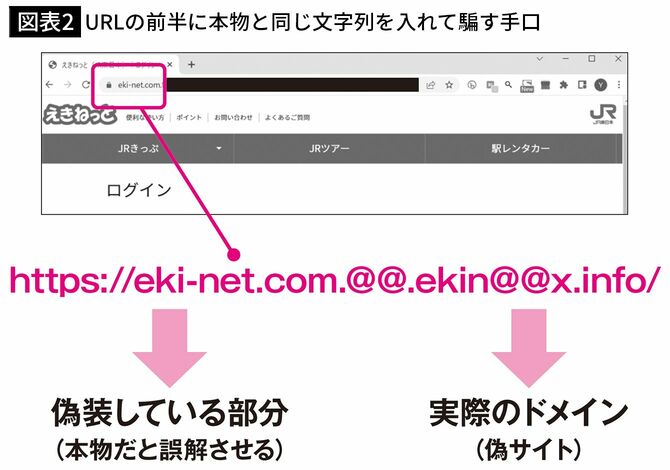

さらに犯罪グループは、URLを見かけで騙そうとしています。たとえばJR東日本のネット販売サイトである「えきねっと」の偽サイトを見てみましょう(図表2)。

偽サイトのURL冒頭は「eki-net.com」で本物と同じ文字列です。URLの冒頭部分だけパッと見ると本物に見えますが、実際にはこのあとにもURLが続いており、本当のドメインは「ekin●●●.info」だったのです。これより前はサブドメインと呼ばれる部分ですが、サブドメインは自由に名前を付けることができます。犯罪グループはこのサブドメインの冒頭を本物と同じ文字列にして騙そうとしているのです。

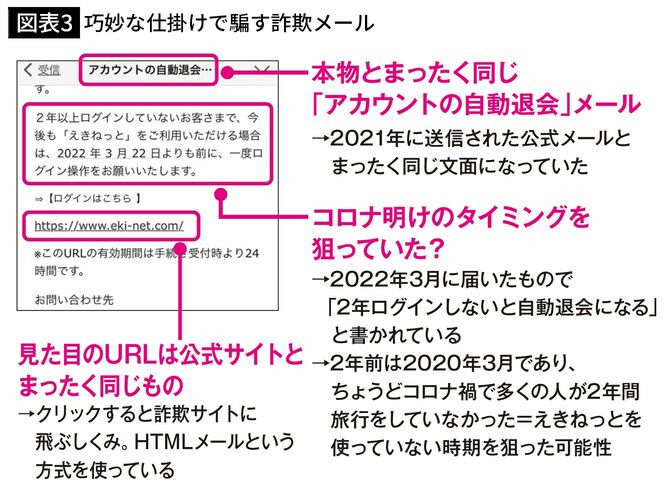

次に詐欺サイトに誘導する偽メールの文面を見てみましょう(図表3)。同じ「えきねっと」のフィッシング詐欺メールで、本物に見せかける三つの仕掛けがありました。

ひとつ目はタイトルと文面で、実は公式のえきねっとが過去に送ったタイトル・文面とまったく同じものなのです。

タイトルは「アカウントの自動退会」で、2年間ログインしないと自動退会になることが書かれています。実際に公式のえきねっとでは2年間ログインがない場合、このような自動退会の注意喚起メールを送っています。犯罪グループはそれを知っていて、まったく同じ文面を送っているのでしょう。

コロナ禍のタイミングを巧みに悪用

ふたつ目のポイントはタイミングです。

このメールが出回ったのは2022年3月のこと。その2年前と言えば2020年3月であり、ちょうどコロナ禍が始まった頃でした。

コロナ禍によって多くの人が外出を控えたわけで、えきねっとを2年間利用しなくなった人が多数だったでしょう。そんな人に「2年間ログインしていないと退会になる」というメールが届けば、コロッと騙されてしまいそうです。とても巧妙なタイミングで詐欺メールを送信しています。

三つ目はメール内のリンク表示です。この偽メールに書かれているリンクの文字面は、本物のURLと同じものです。ところがクリックすると偽サイトに飛んでしまいます。

これはHTMLメールという、ウェブページと同じHTML形式で書かれているメールによるものです。たとえばウェブページのキャンペーンで「くわしくは【こちら】」と【こちら】の部分が下線付きのリンクになっていることがあるでしょう。【こちら】という文字列にURLリンクを付けているのでジャンプできるしくみです。

犯罪グループはこれを利用し、本物のURLを文字列として書き、そこに偽サイトのURLリンクを付けているのです。見た目では判別できないのでとても厄介です。