まず、「敵」のやり口を知る

そもそも攻撃者は、どうやってパスワードを突破しているのでしょうか。それを理解すれば、なぜ対策をしなくてはならないか、どんな対策が必要かがわかります。攻撃方法を大きく4つに分けて紹介します。

ブルートフォース(総当たり)

これは、ある意味原始的なやり方です。たとえばパスワードが4ケタの数字なら、0000から9999まで1万通り試せば、いつかどこかで当たります。IDやパスワードの入力を何度か間違えると、ロックがかかってしまう「アカウントロック」は、ブルートフォースの対策です。

辞書攻撃

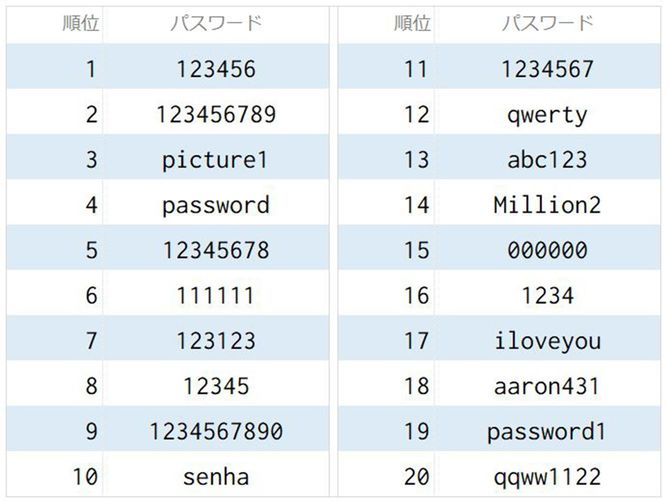

5月の第一木曜日は「世界パスワードの日」なのですが、毎年この日や年末ごろに、世界でもっともパスワードに使われる文字列が発表されます。「password」「123456」「P@ssword」のほか、人名や地名などが上位に上がります。こうした、パスワードによく使われる文字列が収録されているリスト(つまり辞書)を元に攻撃するのが辞書攻撃です。このリストを使えば成功率が上がるため、サイバー犯罪者が利用するアンダーグラウンドの場ではよく流通しています。

もっとも使われている、つまり使ってはいけないパスワードランキング

リバースブルートフォース(逆総当たり)

ブルートフォースはパスワードに対して総当たりするのに対して、こちらはパスワードではなく、IDに総当たりします。弱いパスワード、つまり、よく使われているパスワードに対して、別途入手したリストにあるメールアドレスを片っ端から当てていくのです。そうすると、一つのアカウントに対するエラーはアカウントロックされる回数を下回るように調整できるため、アカウントロックが機能せず、サイト側の検出をすり抜けることができるのです。

リスト型攻撃

ここ数年で大きく増えているのが、このリスト型攻撃で、「パスワードリユースアタック」(パスワード再利用攻撃)とも言われます。まさに、パスワードを使いまわしている人が多いことに目を付けて編み出された手法です。どこかから流出したIDとパスワードのリストを再利用して、さまざまなWebサイトを攻撃し、同じパスワードを使いまわしているユーザーのアカウントを乗っ取るのです。

このような攻撃は、特別に頭のいい、高いIT技術を持ったひと握りの犯罪者がやっているわけではありません。攻撃のやり方は、インターネットを探せば見つかりますし、攻撃用のソフトも簡単に買うことができます。攻撃の「成功率」を上げるための新しい手法も、どんどん出てきています。

モノなら盗まれればすぐわかりますが、IDやパスワードは、盗まれてもわかりません。私たちは「パスワードが漏れたらどうしよう」と不安がるよりも、「漏れても被害を最小限に抑えることができる」ように対策しておかなければならないのです。